Crypto infezione

protezione e tentativi di recupero file

Le infezioni di malware per il cryptografia di documenti e file vari continua a mietere le sue vittime. Esistono alcuni sistemi di protezione che possono essere validi o meno a seconda dei casi.

Avevamo già preso in causa il problema rilasciando alcuni articoli in merito al problema

- CTB-Locker: altra variante di Cryptolocker

- CryptoPrevent

- Free Ransomware Decrittografia e Malware Removal ToolKit

Per evitare l’infezione e il consecutivo crytografia dei propri dati è bene avaere delle copie di backup dei dati che non siano accessibili dagli utenti in Rete.

La Cryptografia dei dati avviene, sovente, attraverso un file zip inviato per email, in alcuni casi la email è arrivata da utenti di computer con cui si sono già avute altre comunicazioni email, questo perchè un computer infetto può essere portatore e tentare la diffusione dell’attacco attraverso la rubrica degli indirizzi email collezionati nel computer infetto. Avviene così, all’insaputa del titolare del computer infetto, l’invio di email a conoscenti contenenti malware per l’attivazione della cryptografia. L’utente che riceve la email si trova una comunicazione contente un file zippato.

Non aprite mai file zippati direttamente !!

Se ricevete una email contenente file zip non procedete all’apertura diretta di questi file, ma eseguite il salvataggio del file sul vostro computer, eseguite una scansione con un antivirus ed un antimalware sul file zippato, solo se non risultano minacce potete procedere all’espansione del file compresso.

Purtroppo non vi è mai una garanzia di protezione al 100% ecco perchè è consigliabile il passo successivo

Eseguite sempre copie di Backup non accessibili dagli utenti della Rete LAN

Si parla di Crypto infezione perchè il malware presente nel file zippato tenterà l’infezione di tutti i documenti, in base a determinate estensioni, che si trovino nel computer e nelle connessioni di Rete Attive nel computer.

In poche parole, specialmente nelle Aziende ma spesso anche in Reti familiari, esistono delle unità che centralizzano i dati o che comunque permettono l’accesso ad utenti esterni al computer stesso (condivisione), queste condivisioni possono essere definite connessioni di Rete, un computer che sta subendo un attacco di crittografia nel 90% dei casi tenterà la diffusione dell’attacco anche nella Rete attraverso le connessioni attive ed aperte nel computer.

Per come avviene la diffusione dell’infezione è opportuno che esista nella Rete un’unità di Backup che acceda ai dati da salvare e che questa unità di backup non sia raggiungibile, sempre, dagli utenti della Rete ma avvenga il processo contrario, dunque sarà l’unità di backup ad avere l’accesso ad un’area di condivisione nei vari computer della Rete ed effettuare le copie di backup sicure, inoltre è preferibile che il backup sia di tipo incrementale o che esistano più copie di backup per evitare di sovrascrivvere dati “puliti” con dati “infetti”.

La protezione alla cryptografia

Si può tentare di proteggere il computer dalle infezioni crypto attraverso alcuni software, in precedenza avavmo già pubblicato un articolo su CryptoPrevent

CryptoPrevent è una piccola utility per bloccare qualsiasi sistema operativo Windows (XP, Vista, 7, 8 e 8.1) per prevenire l’infezione da malware Cryptolocker o ‘ransomware’, che cripta i file personali e quindi offre la decrittazione di un riscatto pagato.

Per inciso, a causa del modo che funziona CryptoPrevent, in realtà protegge contro un’ampia varietà di malware, non solo Cryptolocker!

questo è uno dei primi sistemi di prevenzione usciti di cui potete trovare notizie aggiornate all’indirizzo ufficiale https://www.foolishit.com/cryptoprevent-malware-prevention/

I rimedi alla cryptografia

Anche di questo argomento, ovvero come tentare di decriptare i files che hanno subito l’attacco, ne abbiamo già discusso nel seguente articolo:

Free Ransomware Decrittografia e Malware Removal ToolKit

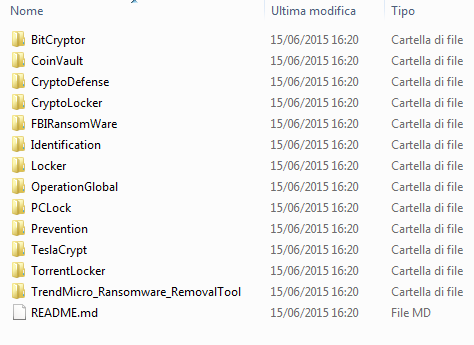

Il file compresso (jadacyrus-ransomwareremovalkit) che andiamo a scaricare dalla sezione download del sito bitbucket.org contiene vari tools per il tentativo di decriptare i file in base al tipo di attaco crypto subito.

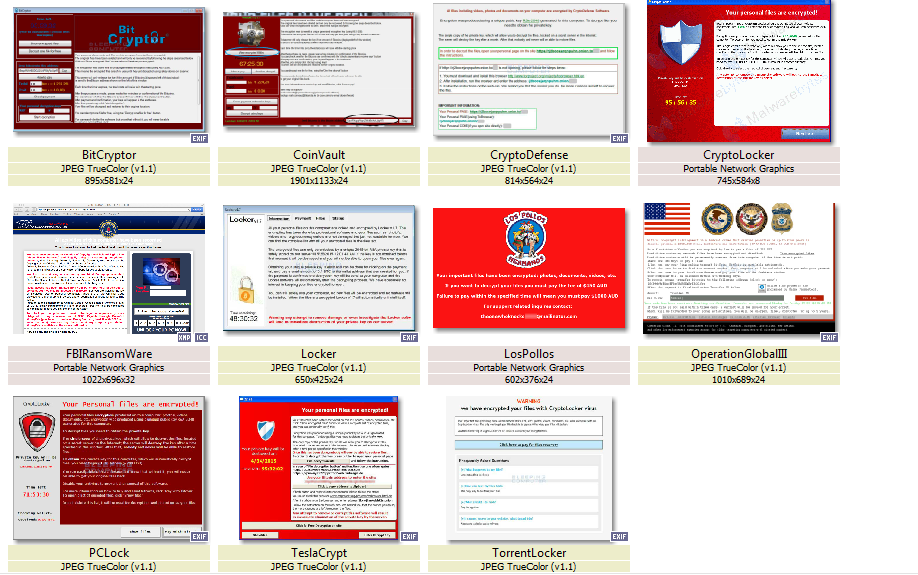

Per prima cosa tentiamo l’identificazione del tipo di crypto che ha effettuato l’attaco, apriamo la cartella Identification che contiene le immagini dei vari tipi di attacchi crypto che si possono subire.

dopodiche individuato il tipo di crypto che ha effettuato l’attaco possiamo utilizzare il tool presente nella cartella con lo stesso nome.

Generazione2000 Blog Generazione2000 Blog – Magazine Tips and Tricks

Generazione2000 Blog Generazione2000 Blog – Magazine Tips and Tricks