CryptoPrevent è una piccola utility per bloccare qualsiasi sistema operativo Windows (XP, Vista, 7, 8 e 8.1) per prevenire l’infezione da malware Cryptolocker o ‘ransomware’, che cripta i file personali e quindi offre la decrittazione di un riscatto pagato.

Per inciso, a causa del modo che funziona CryptoPrevent, in realtà protegge contro un’ampia varietà di malware, non solo Cryptolocker!

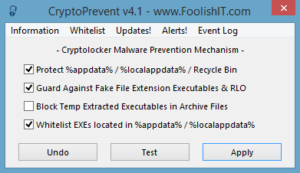

L’interfaccia utente

L’interfaccia utente consente di selezionare per applicare i blocchi per file eseguibili come elencata nella prevenzione Metodologia di seguito. Si può anche whitelist automaticamente tutti i file EXE situati in% appdata% /% localappdata% e le sottodirectory di primo livello. Esiste anche una funzione Undo, e una funzione di test, una finestra di dialogo Opzioni Whitelist consente di selettivamente whitelist singoli elementi, e una funzione di controllare automaticamente e applicare gli aggiornamenti dell’applicazione stessa.

Prevenzione Metodologia

CryptoPrevent impianta artificialmente oggetti Criteri di gruppo nel Registro di sistema al fine di bloccare alcuni eseguibili in certi luoghi esecuzione. Il numero di regole create da CryptoPrevent è da qualche parte tra 150 e 200 + regole a seconda del sistema operativo e delle opzioni selezionate, non compresi whitelist! Si noti che, poiché gli oggetti Criteri di gruppo vengono create artificialmente, essi non verranno visualizzati in Editor criteri di gruppo in un professionista versione di Windows – ma vi assicuro che sono ancora lì! Eseguibili ora protetti contro (a partire da v2.6) sono * exe * com * scr e * pif, e questi eseguibili sono bloccati nei percorsi indicati dove * è un jolly….:

% Appdata% /% localappdata% / Recycle Bin – Queste posizioni sono utilizzati da Cryptolocker e altri malware come punti di lancio.

- % Appdata% e le eventuali sottodirectory di primo livello in% appdata% (ad esempio,% appdata% \ directory1,% appdata% \ directory2, ecc)

- % Localappdata% (e su Windows XP, tutte le sottodirectory di primo livello in là.) NOTE inizia con v2.2, in qualsiasi momento% localappdata% viene indicato su questa pagina, si riferisce anche al% userprofile% \ Impostazioni locali \ Dati applicazioni Windows XP, dove% localappdata% non è una variabile reale ambiente.

- I dati di tutti gli utenti delle applicazioni e impostazioni locali \ Dati applicazione in percorsi di XP.

- Il Cestino su tutte le unità, e più sottocartelle nidificate.

% Userprofile% /% ProgramData% / cartella Esecuzione automatica

- i sentieri%% userprofile% e% programdata (senza sottocartelle nidificate.)

- nella cartella Esecuzione automatica si trova nel menu Start> Tutti i programmi> Esecuzione automatica

Falsi eseguibili estensione del file (. Documento es. docx.exe)

- . * Xy dove:

- x = pdf, doc, docx, xls, xlsx, ppt, pptx, txt, rtf, zip, rar, 7z, jpeg, jpg, png, gif, avi, mp3, wma, wmv, wav, divx, mp4

- y = exe, com, scr, pif e.

- con v4.1, ora include RLC (diritto di ignorare sinistra) di sfruttare la protezione.

Temp eseguibili in archivio file estratti:

- Directory% temp% \ rar *

- % Temp% \ 7z * directory

- Directory% temp% \ wz *

- % Temp% \ *. Directory zip

Le ultime quattro posizioni di cui sopra sono luoghi temporanei per estrarre i file eseguibili quando viene eseguito da direttamente all’interno di un archivio compresso (ad esempio, si apre download.zip in Windows Explorer, WinRAR, WinZip o 7zip, ed eseguire uno. EXE da direttamente all’interno del download, è in realtà estratti in una cartella temporanea ed eseguire da lì – così queste protezioni contro quello pure, ma questa opzione può interferire con alcuni impianti di programma (ad esempio Firefox) e per questo motivo questa opzione non è consigliata per la maggior parte delle persone).

Nota La variabile% temp% non viene più utilizzato, e invece il percorso effettivo file temporaneo viene espanso dopo% userprofile%. C’è un bug evidente nelle politiche di prevenzione software di Microsoft che non permette la temp% variabile% ambiente per essere utilizzati nelle regole (come fa permettere% appdata% o% userprofile%) … quindi protezione% Temp% cartelle è ora applicata ampliando il percorso completo della cartella temporanea dell’utente (dopo% userprofile%) in ogni set di regole. Nelle versioni precedenti, CryptoPrevent tentato di utilizzare la temp% variabile d’ambiente% per proteggere tutti gli account utente, ma si è poi scoperto che la metodologia non era funzionante su tutti i sistemi. Se ha applicato la protezione con le versioni precedenti e volete temporanei estratti exes bloccati, si consiglia di riapplicare la protezione con v2.2 per assicurare che possa funzionare per voi.

Protezione non deve essere applicato mentre si è connessi in ogni account utente, può essere applicato solo una volta da qualsiasi account utente e proteggerà tutti gli account utente sul sistema.

La funzione di test

Quando si utilizza la funzione di test, si è prima presentato con una finestra di semplice successo o il fallimento. Quello che accade è un eseguibile temporanea viene estratto a% appdata% e la funzione di test tenta di avviare, se il lancio fallisce, allora la prevenzione è successo. Se il lancio riesce l’applicazione temporanea restituisce silenzio errorlevel 9 torna a CryptoPrevent per avvisare in modo che l’app ha avuto successo nel lancio e la prevenzione ha fallito.

NOTA: Le versioni precedenti alla v1.3 non avvisano quando la prevenzione ha avuto successo, solo se non è riuscito – questo è spiegato in una finestra di dialogo che si apre prima della prova in quelle versioni.

Opzioni Whitelist

Ci sono una manciata di file eseguibili legittimi che gli sviluppatori hanno poco deciso di mettere in questi luoghi, e il più popolare sembra essere ‘Spotify’ però anche lì ci sono alcune applicazioni di supporto remoto e che possono essere eseguiti da queste posizioni. A causa di questo CryptoPrevent v2 è dotato di un editor di whitelist e capacità. Da qui è possibile visualizzare gli elementi whitelist e aggiungere la tua manualmente o tramite pulsante Sfoglia, e inoltre si può scegliere di whitelist automaticamente tutti gli elementi attualmente si trovano in% appdata% /% localappdata% e dei loro primi sottodirectory livello. Si noti che gli elementi whitelist immessi manualmente NON possono contenere caratteri jolly.

Disfare

Si può annullare la protezione in qualsiasi momento tramite il pulsante Annulla nell’interfaccia principale. Ti viene data la possibilità di v2.x di annullare anche le politiche whitelist, la selezione non verrà annullare solo la protezione. Si noti che in realtà la rimozione della protezione non è un comportamento coerente. Nel mio test, quando si toglie la protezione a volte il cambiamento è istantaneo, mentre altre volte è richiesto un riavvio, proprio come l’applicazione delle politiche, in primo luogo, e in rare occasioni è necessario un aggiornamento dei criteri di gruppo, quindi un riavvio. Windows è divertente in questo modo e sembra che ci sia alcun modo di prevedere questo comportamento. v2.1.1 ora gestisce gpupdate / force dopo la Undo dispone di garantire criteri di gruppo viene aggiornato, e quindi la protezione è testato per volta per determinare se viene visualizzato un messaggio di riavvio.

Automazione / Scripting

CryptoPrevent quando eseguito da solo visualizza un’interfaccia utente, ma parametri della riga di comando può essere utilizzata (in v1.1 e superiori) per l’automazione opzionalmente in silenzio. Parametri della riga di comando accettati sono:

- / Applicare – questa opzione applica le impostazioni di default (per bloccare * exe in entrambe le posizioni% appdata% e le quattro posizioni% TEMP%.).

- / Silent – questa opzione è valida SILENTLY le impostazioni predefinite elencate sopra (o in combinazione con / annullare sarà silenziosamente annullare la protezione.)

- / Reboot – questa opzione è valida SILENTLY le impostazioni di default sopra elencati, ed esegue un riavvio obbligatorio forzata.

- / Noappdata – questa opzione salta il blocco su entrambe le destinazioni% appdata%, come spiegato in precedenza.

/ notempexes – questa opzione salta il blocco delle quattro% temp% sedi, come spiegato in precedenza.(Questa opzione è saltato di default in v3.1)- / Nouserprof – questa opzione salta il blocco% userprofile% /% ProgramData% / e il menu Start> cartella Esecuzione automatica.

- / includetempexes – (nuovo in v3.1) – comprendono bloccano i Temp Estratte eseguibili.

- / nofakeexts – (nuovo in v2.5!) questa opzione salta il blocco delle finte eseguibili estensione di file come spiegato sopra.

- / Whitelist – whitelist tutti i file EXE attualmente si trovano in% appdata% /% localappdata% e dei loro primi sottodirectory livello.

- / W = [percorso \ filename.exe] – whitelist un file specifico in% appdata% o% localappdata%.

- Il percorso / nome file non può contenere caratteri jolly.

- Se non viene specificato alcun percorso (ad es / w = foo.exe), allora sia% appdata% \ foo.exe e il% localappdata% \ foo.exe saranno White List.

- Se viene specificato un percorso che dovrebbe essere solo un primo livello di sottodirectory sia da% appdata% o% localappdata% (ad es / w = Foo \ bar.exe) che saranno effettivamente whitelist sia% appdata% \ Foo \ bar.exe e% localappdata % \ Foo \ bar.exe

- / P = [filename.exe] – whitelist un file specifico in% ProgramData%

- / U = [filename.exe] – whitelist uno specifico file nella cartella% userprofile%

- / S = [filename.exe] – whitelist un file specifico nel menu Start> cartella Esecuzione automatica

- / Annullare – questa opzione rimuove ovviamente la protezione, e può essere combinato con il parametro / silent.

- / Undoall – questa opzione consente di rimuovere la protezione e le eventuali polizze whitelist definito pure.

- / Nogpupdate – ignorare l’aggiornamento dei criteri di gruppo dopo le modifiche sono fatte.

- / Test – ovviamente questo esegue la funzione di verifica, ignorando tutti gli altri parametri della riga di comando. è necessario v1.3 per questo parametro a funzionare. Scripters dovrebbero utilizzare il nuovo CryptoPreventTestCLI.exe incluso con v1.4 e soprattutto per testare in silenzio per la protezione, in quanto questo parametro della riga di comando visualizzerà una finestra di dialogo, proprio come il pulsante di prova nell’interfaccia utente principale.

Questi parametri possono essere usati nella maggior parte qualsiasi combinazione logico, ad esempio

- CryptoPrevent.exe / whitelist / reboot

- CryptoPrevent.exe / Undoall / silent

- CryptoPrevent.exe / silent / whitelist / notempexes / w = Foo \ bar.exe / w = Foo \ Bar2.exe

NOTA IMPORTANTE: se si sta spingendo fuori CryptoPrevent.exe attraverso lo strumento RMM di Labtech, potrebbe esserci un problema con il parametro / whitelist non funziona come previsto.È necessario utilizzare il ‘Processo Esegui come amministratore’ o ‘Shell come Admin’ opzione per distribuire correttamente.Ciò è confermato per funzionare correttamente durante l’esecuzione con l’account di sistema locale come distribuito tramite Kaseya.Non ho tutte le risposte su altri strumenti o metodi di distribuzione RMM.

CryptoPreventTestCLI.exe

Questa è un’applicazione console progettato per testare per la protezione, progettato per essere script, e inclusi nel download più recente portatile. Perfetto per l’utilizzo con il software RMM (forse, vedi nota sotto,) quando i test di protezione successo, sarà output alla console “Prevenzione applicato con successo!” Ed uscire con errorlevel 0. Se non riesce, esce con errorlevel 1 e stampe alla console “Prevenzione Non Applied o non riuscito!”

NOTA: Questo test restituirà sempre riuscito quando eseguito da account di sistema locale, come molti strumenti RMM faranno per impostazione predefinita. Esso deve essere eseguito da un account utente o amministratore standard per testare correttamente. Questo perché l’account di sistema locale non è limitato dalle politiche stabilite dal CryptoPrevent.

Q & A

È rilasciato una nuova versione.Devo aggiornare e come?

YES! Si consiglia di controllare periodicamente e aggiornare alla versione più recente utilizzando la funzione di aggiornamento interno del programma nel menu in alto per rimanere aggiornati con le più recenti metodologie nella prevenzione di questa (e altre) malware. Dopo l’aggiornamento è quindi necessario applicare nuovamente la protezione al vostro sistema. Non è necessario annullare la protezione precedente a posto prima di fare questo, o anche per disinstallare l’applicazione prima di aggiornare. Se avete una versione precedente della app prima è stata introdotta la funzionalità di aggiornamento, è sufficiente scaricare e installare l’ultima versione, quindi la protezione riapplicare.

Questo processo è completamente automatico per gli utenti della versione Premium (che include la funzionalità di aggiornamento automatico.)

Sarà questa la protezione contro malware?

YES! Un sacco di trojan basato malware in circolazione utilizza le stesse tattiche di infezione e le posizioni dei punti di lancio come Cryptolocker, quindi CryptoPrevent protegge contro tutti i malware che si adatta uguale o simile profilo e il comportamento. Ciò è particolarmente vero in v2.6 + quando la protezione è stata aumentata per includere altri tipi di eseguibili.

Il mio software legittimo non funziona correttamente dopo l’applicazione della protezione. Cosa faccio?

Essere certi di avere l’ultima versione della app, che è sempre meglio tutto il tempo a non bloccare applicazioni legittime. Se tu avessi una versione obsoleta, dopo l’aggiornamento poi ri-applicare la protezione e riavviare, poi ri-testare l’applicazione. Se ancora non funziona, assicurarsi che hai fatto la whitelist prima, e riavviare se nuove voci vengono aggiunte alla whitelist. Se ancora non funziona, allora potrebbe essere necessario annullare temporaneamente la protezione quando si utilizza / installazione di tale applicazione. Se questo è il caso, mi rendo conto che dirmi cosa app non funziona per voi e se potete, i dettagli sul nome della app e dove è in esecuzione da, forse mi può aiutare ad alleviare il problema con una nuova versione.

Il mio software Anti-Virus esistente proteggere contro questa minaccia?

Non posso rispondere. La vostra protezione Anti-Virus esistente è solo buono come i file di definizione più recenti, e non si può dire che i prodotti sul mercato sono confermati per la protezione contro questa minaccia. Quello che posso dirvi è che non c’è nessun software Anti-Virus oggi sul mercato che fornisce lo stesso tipo di protezione che CryptoPrevent fornisce, funziona in maniera completamente diversa. Dal momento che i due possono coesistere sullo stesso PC pacificamente, perché non utilizzare entrambi i metodi di protezione?

Fa CryptoPrevent funziona con il software Anti-Virus esistente?

Sì. Perché CryptoPrevent non è un monitor attivo, scrive solo queste regole per Windows da seguire e il gioco è fatto, si siederà tranquillamente lungo il lato software Anti-Virus senza alcun problema.

Funziona CryptoPrevent su sistemi operativi server?

Sì, si può, stesso di un sistema operativo workstation. Eppure, mi sento di raccomandare a meno che non avete bisogno di tutte le funzioni di CryptoPrevent, di utilizzare criteri di gruppo e creare il proprio set di regole, come CryptoPrevent può causare effetti collaterali indesiderati. C’è anche un kit di prevenzione esistente thirdteir.net disponibile in formato Criteri di gruppo, se si preferisce. Ma la mia domanda è: perché si vuole installare le regole su un server, a meno che effettivamente permettono alle persone di controllare la posta dal server, e non c’è altra ragione che i file dannosi verranno eseguiti dal server stesso, quindi quale sarebbe il fine di installare le regole?

Come posso sapere se CryptoPrevent è in esecuzione?

Non è. Una volta che si esegue CryptoPrevent e applicare la protezione, non ha bisogno di eseguire di nuovo come Windows stesso è oggi quella che fa la protezione seguendo le regole di CryptoPrevent. CryptoPrevent solo eseguire di nuovo se si avvia il programma per verificare, controllare gli aggiornamenti, oppure annullare / ri-applicare la protezione. L’eccezione a questo è che con Aggiornamenti automatici attivata, verrà eseguito una volta al giorno per controllare e applicare gli aggiornamenti, se necessario. Anche se si utilizza v4 con avvisi via email attivato, un servizio di monitoraggio verrà eseguito costantemente per la posta elettronica quando un’applicazione è bloccata, anche se questo servizio non è parte della protezione stessa, solo la funzione di avviso.

Questa è la protezione garantita?

NO! Mentre i metodi utilizzati da questo programma proteggono e prevenire l’infezione dei ceppi attuali di Cryptolocker (e un sacco di altro malware per quella materia,), non posso garantire che cosa porterà il futuro. State tranquilli, continuerò a studiare le ultime varianti di questo e altro malware nel tentativo di mantenere questo programma in questione e continuare a fornire un eccellente livello di protezione contro questa e altre minacce.

Fonte: Foolish IT LLC

Generazione2000 Blog Generazione2000 Blog – Magazine Tips and Tricks

Generazione2000 Blog Generazione2000 Blog – Magazine Tips and Tricks