Come l’apertura di un file di MS Word può infettare un computer

Come l’apertura di un file di MS Word può infettare un computer

Se si riceve una e-mail mascherata da fattura di una società e che contiene un file di Microsoft Word, pensateci due volte prima di aprirlo.

In questo modo potrebbe paralizzare il sistema e potrebbe portare a una distruzione catastrofica.

Gli hacker sono ritenuti colpevoli di effettuare truffe di social engineering attraverso l’adozione di soggetti accattivanti nelle email di spam e siti web compromessi per attirare le vittime in installazione di un ransomware mortale, soprannominato”Locky,” nei loro sistemi.

! Quindi, se trovate file di estensione .locky sulle tue condivisioni di rete, Complimenti si sono infettati e lasciati con solo due soluzioni: ricostruire il vostro PC da zero o pagare il riscatto.

Locky ransomware si sta diffondendo al ritmo di 4000 nuove infezioni per ora, il che significa che circa 100.000 nuovi casi al giorno.

Sono dietro le Macro di Microsoft

E ‘difficile digerire il fatto che, in questo 2016, anche un singolo documento MS Word potrebbe compromettere il sistema attivando’ Macro ‘.

Questo è dove il punto di apprezzare genialità pura delle tattiche degli hacker.

Locky ransomware è distribuito tramite Microsoft Outlook 365 o sotto forma di un allegato e-mail fattura (file Word che incorpora funzioni macro viziose).

Il concetto di macro risale al 1990. È necessario avere familiarità con questo messaggio: “Attenzione:. Questo documento contiene le macro”

Ora sono dietro le macro. I criminali informatici scoprono un nuovo modo per convincere gli utenti Internet per aprire documenti di Microsoft Office, in particolare i file di Word che consentono di eseguire le macro automaticamente.

Come funziona Locky funziona?

Una volta che un utente apre un documento Word dannoso, il file doc viene scaricato nel suo sistema. Tuttavia, il pericolo arriva quando l’utente apre il file e ha trovato il contenuto criptato e un pop-up che indica “attivare le macro”.

Qui viene la parte cattiva:

Una volta che la vittima consente la macro (dannoso), avviene lo scaricamento (download) di un eseguibile da un server remoto e viene eseguito.

Questo eseguibilenon è altro che la Locky ransomware che, una volta avviato, inizierà per crittografare tutti i file sul computer e della rete.

Locky colpisce con il ransomware quasi tutti i formati di file e crittografia di tutti i file e sostituisce il nome del file con estensione .locky.

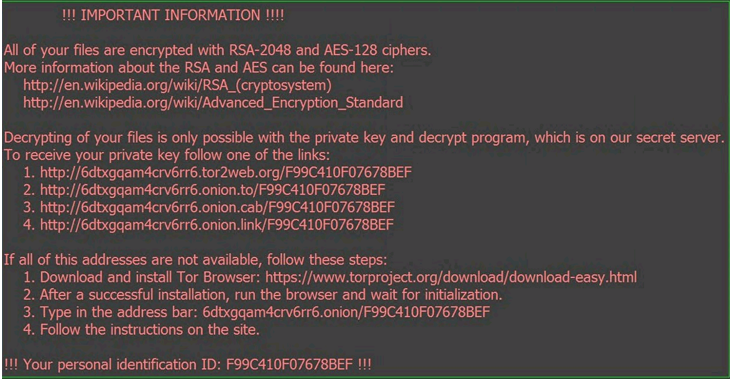

Una volta crittografati con il malware ransomware, viene visualizzato un messaggio che indica alle vittime infette di scaricare TOR e visitare il sito Web dell’aggressore per ulteriori istruzioni e pagamenti.

Locky chiede alle vittime del ransomware di pagare tra 0,5 e 2 Bitcoin ($ 208 a $ 800) al fine di ottenere la chiave di decrittazione.

Uno delle note interessanti sul Locky è che lo stesso viene tradotto in molte lingue, che esaltano il suo attacco al di là dei confini inglesi per massimizzare le vittime digitali.

Locky cripta i file di backup Anche la rete-Based

Il nuovo ransomware ha anche la capacità di crittografare i file di backup basati sulla rete. Quindi è il momento per voi per mantenere i file sensibili e importanti in un sistema di archiviazione sicuro come un piano di backup al fine di eludere le infezioni future-ransomware.

Un ricercatore di nome Kevin Beaumont insieme a Larry Abrahms di BleepingComputer inizialmente ha scoperto l’esistenza di Locky crittografato virus.

Per controllare l’impatto di Locky, Kevin intercettato con successo il traffico Locky ieri e si è reso conto che il cryptovirus si sta diffondendo rapidamente.

Fonte in lingua inglese ufficiale: The Hacker News

Generazione2000 Blog Generazione2000 Blog – Magazine Tips and Tricks

Generazione2000 Blog Generazione2000 Blog – Magazine Tips and Tricks